苹果CMS作为一款流行的内容管理系统,因其功能强大、易于定制而广受青睐。这也吸引了黑客的注意,他们通过在系统中植入后门程序,实现对目标网站的控制。本文将从技术角度深入分析苹果CMS中常见的恶意Web程序后门。

一、后门常见植入方式

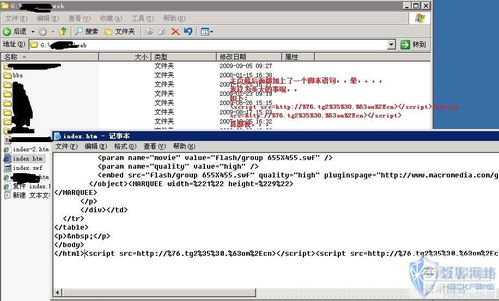

1. 文件篡改:攻击者通过漏洞上传或直接修改核心文件,如在模板文件、插件或配置文件中插入恶意代码。

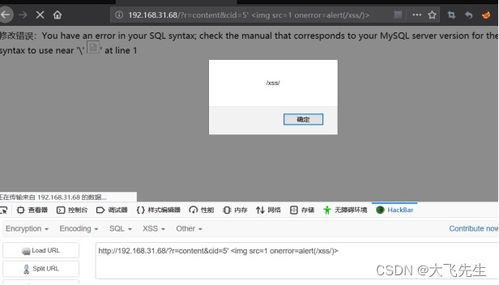

2. 数据库注入:通过SQL注入漏洞将后门代码写入数据库,当系统调用数据时触发执行。

3. 伪装隐藏:后门文件常被命名为看似正常的文件(如logo.jpg.php),以逃避管理员检查。

二、典型后门功能分析

1. WebShell功能:允许攻击者远程执行系统命令、上传/下载文件、浏览目录等。

2. 信息收集:窃取网站数据库连接信息、管理员账户密码等敏感数据。

3. 持久化机制:通过创建计划任务、修改系统启动项等方式维持长期访问权限。

4. 流量转发:将网站流量重定向到恶意服务器,实施网络钓鱼或广告欺诈。

三、检测与防范措施

1. 文件完整性检查:定期比对系统文件与官方原版,发现异常修改。

2. 安全扫描工具:使用专业WebShell检测工具扫描网站目录。

3. 权限最小化:严格限制网站目录写入权限,避免不必要的执行权限。

4. 及时更新补丁:保持CMS系统和插件的最新版本,修复已知漏洞。

5. 日志监控:密切关注系统日志中的异常访问模式和错误信息。

四、应急响应建议

一旦发现后门,应立即隔离受感染系统,彻底清除恶意代码,修复利用的漏洞,并全面检查所有关联账户和数据库。建议重置所有系统密码,并对服务器进行安全加固。

随着网络攻击手段不断演进,CMS系统的安全防护需要持续关注和强化。只有通过技术防护与管理措施相结合,才能有效抵御恶意Web程序的威胁。