熊海CMS作为一款开源网站内容管理系统,因其易用性和灵活性受到部分用户的青睐。该系统的安全性问题也较为突出,本文将从SQL注入、XSS攻击和Cookie篡改三个方面分析其潜在风险。

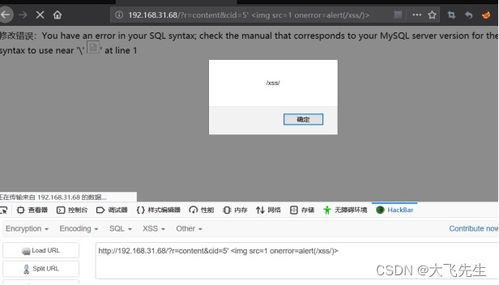

一、SQL注入漏洞

熊海CMS在用户输入验证方面存在不足,攻击者可通过构造恶意SQL语句,直接对数据库进行非法操作。例如,在登录模块或搜索功能中,若未对用户输入进行充分过滤,攻击者可能获取管理员权限、窃取用户数据甚至删除整个数据库。建议开发者采用参数化查询或预编译语句,并对所有用户输入进行严格验证。

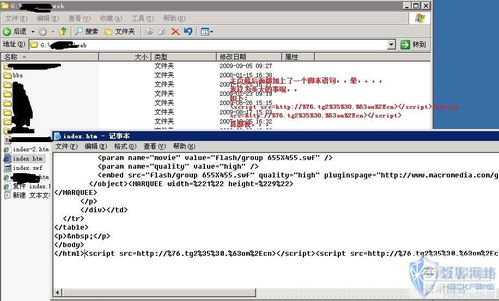

二、XSS跨站脚本攻击

该系统对用户提交的内容缺乏有效的过滤机制,导致存储型XSS和反射型XSS风险较高。攻击者可通过评论、留言板等输入点注入恶意脚本,当其他用户访问受影响页面时,脚本将在其浏览器中执行,可能导致会话劫持、钓鱼攻击或恶意软件传播。解决方案包括对输出内容进行HTML转义,实施内容安全策略(CSP)。

三、Cookie篡改风险

熊海CMS的会话管理机制较为薄弱,Cookie中可能包含敏感信息或可预测的会话标识。攻击者可通过窃取或伪造Cookie实现身份冒充,进一步获取未授权访问权限。若未设置HttpOnly和Secure属性,Cookie易被XSS攻击利用。建议加强会话令牌的随机性,并严格配置Cookie安全属性。

总体而言,熊海CMS用户应及时更新官方补丁,对代码进行安全审计,并采用Web应用防火墙(WAF)等防护措施,以降低安全风险。